Las placas de ASUS y Gigabyte son vulnerables por culpa del software de iluminación

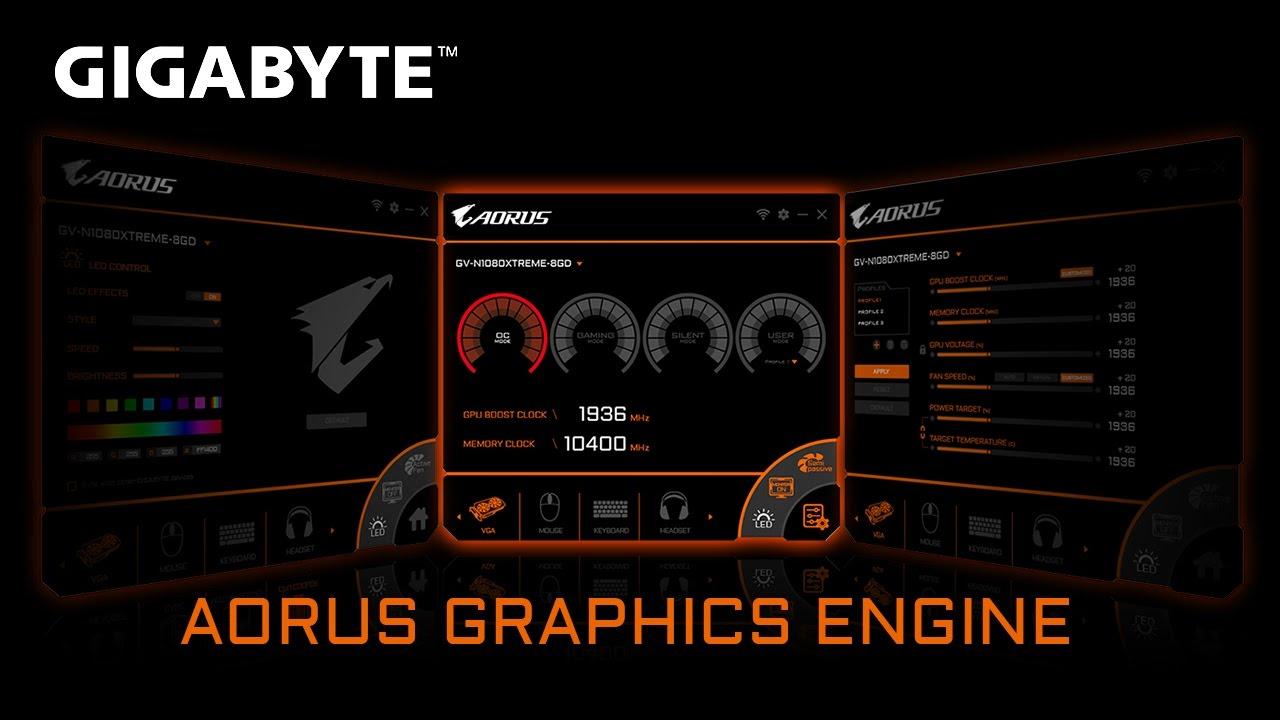

Las vulnerabilidades se extienden en esta ocasión hasta Asus y GIGABYTE, donde ambas compañías ya han sido informadas de sendas vulnerabilidades en sus software de control de iluminación de ambas marcas respectivamente. Aura Sync y AORUS Graphics Engine deben ser parcheadas hasta en 4 versiones para evitar que cualquier atacante pueda escalar privilegios a través de dichos softwares de control.

Seis vulnerabilidades y cinco productos afectados

Ha sido la compañía SecureAuth la que ha hecho ambos descubrimientos y los puso en conocimiento para ambas compañías con suficiente tiempo para que fueran parcheados y corregidas dichas vulnerabilidades.

En el caso de Asus la comunicación entre ambas compañías se produjo en noviembre de 2017, donde posteriormente Asus reconoció el problema. Así, el 26 de Marzo de este año la compañía lanzó una nueva revisión de Aura Sync informando de que los problemas estaban corregidos, pero no fue hasta mayo cuando SecureAuth comprobó las mejoras, donde solo se corrigió uno de los tres problemas.

El caso de GIGABYTE es más flagrante, ya que al ser informados el equipo de soporte técnico de la compañía le respondió a SecureAuth que GIGABYTE es una empresa de hardware, no estando especializados en software. Aun así solicitaron detalles técnicos para verificar las vulnerabilidades.

Poco tiempo después la respuesta de estos dejó perplejos a los ingenieros de SecureAuth, ya que GIGABYTE respondió que según su PM e ingenieros sus productos no se ven afectados por las vulnerabilidades descritas.

Para poner esto en perspectiva, SecureAuth informó que el software Asus Aura Sync 1.07.22 y versiones anteriores instala dos drivers vulnerables, mientras que en el caso de GIGABYTE esto se extiende a su software Centro de aplicaciones 1.05.21 y posteriores al mismo tiempo que AORUS Graphics Engine (1.33 y posteriores), la utilidad XTREME Engine (v1.25 y anteriores) y OC Guru II (v2 .08).

Asus se ve afectada con 3 vulnerabilidades

Para ser específicos, en el caso de Asus los errores de seguridad encontrados corresponden a CVE-2018-18537, CVE-2018-18536, CVE-2018-18535, a través de los driver GLCKIo y Asusgio.

En el caso de la vulnerabilidad CVE-2018-18537 con una simple prueba de concepto o PoC se puede conseguir un fallo del sistema, mientras que en el caso de CVE-2018-18536 se expone una posibilidad de leer y escribir datos desde y hacia los puertos IO, lo cual podría ser aprovechado por el atacante para ejecutar código con privilegios elevados.

La vulnerabilidad CVE-2018-18535 expone también un método de lectura y escritura pero a través de MSR (controles específicos de la arquitectura de la CPU con características como depuración, monitoreo o seguimiento de ejecución del programa).

Eso puede producir pantallas azules de la muerte en el peor de los casos.

GIGABYTE no se queda atrás con otras 3 vulnerabilidades

En el caso de GIGABYTE los drivers afectados son GPCIDrv y GDrv donde se descubrió que pueden recibir llamadas del sistema de los procesos del usuario sin privilegios, incluso con un nivel de integridad bajo, por lo cual Windows los valida como código de confianza.

La vulnerabilidad CVE-2018-19320 otorga al atacante el control total del sistema, por lo cual es la más grave de las registradas, pudiendo incluso bloquear el sistema.

La segunda vulnerabilidad (CVE-2018-19322) permite al atacante aumentar sus privilegios en el sistema, donde como mínimo SecureAuth ha conseguido reiniciar el equipo afectado.

Por último, la vulnerabilidad CVE-2018-19323 causa BSOD, ya que el exploit ejecutado filtra el puntero de una función del kernel y evita la protección KASLR.

Ni Asus ni GIGABYTE han vuelto a reportar si finalmente han corregido las vulnerabilidades, por lo cual ayer se publicaron públicamente después de estar avisados durante más de un año.