En el día de ayer se dio a conocer una nueva vulnerabilidad que afecta a una gran cantidad de plataformas AMD y en algo tan importante como son los micro códigos que incorpora AGESA en el firmware. La vulnerabilidad ha sido catalogada como SMM Callout, donde no hay demasiados detalles por ahora debido a que los descubridores mantienen en «reservado» la descripción de su CVE, ¿cómo es de grave?

Aquí no se libra nadie. Si hace unos días era Intel la que de nuevo sufría una nueva vulnerabilidad de un rango más preocupante que las anteriores como Meltdown o Spectre, ahora es AMD la que se ve envuelta en lidiar con un problema de seguridad.

Como decimos, lo filtrado no es mucho, ya que la información no está disponible y por lo tanto estamos uniendo cabos para entender hasta dónde llega el peligro. En cualquier caso, vamos a exponer lo que sabemos junto con la declaración oficial de AMD al respecto.

SMM Callout, una vulnerabilidad grave que no parece como tal

Si bien la vulnerabilidad es importante por lo que representa y donde se permite el paso al atacante, parece que no tendrá mayor gravedad como tal porque tiene una serie de complicaciones añadidas que dificultarán el acceso como tal.

Entrando en materia, el alcance de dicha vulnerabilidad se cita en procesadores de clientes y APU (escritorio) que han sido lanzados entre 2016 y 2019, así que básicamente afecta a toda familia Zen que se ha puesto en el mercado y no distingue entre CPU y APU propiamente dicha.

El problema es que no son los procesadores los atacados como tal, sino la plataforma en sí, y gran parte de su nombre revela cual es el problema. SMM Callout Privilege Escalation Vulnerability es su nombre completo, pero se ha dado a conocer como SMM Callout simplemente y ha sido descubierta por Danny Odler y cifrada como CVE-2020-12890.

Los privilegios del usuario en jaque

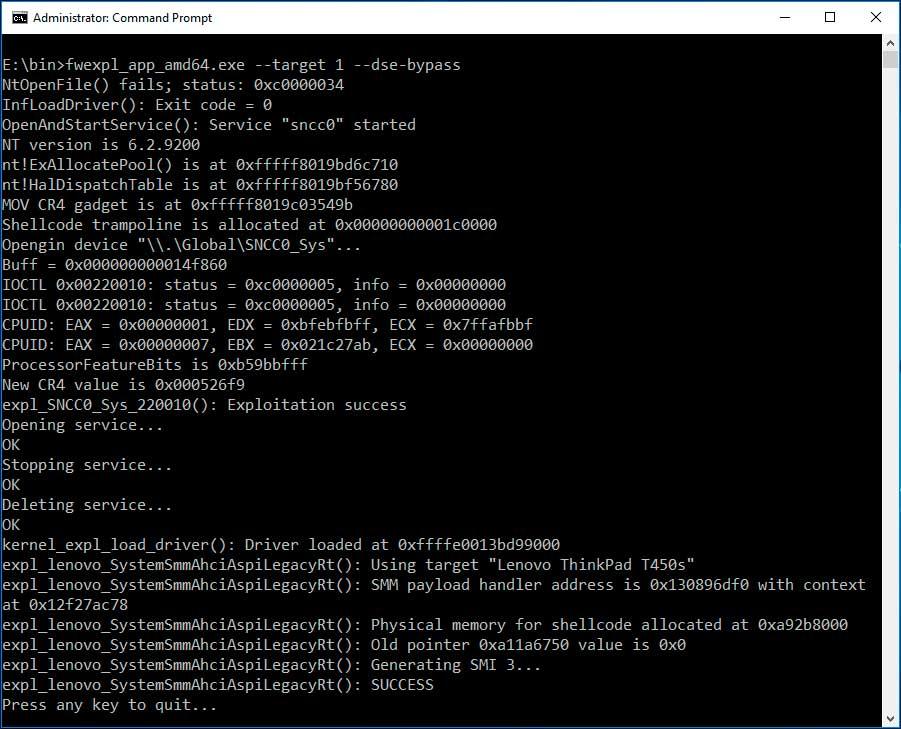

La vulnerabilidad permite que el micro código AGESA sea manipulado dentro de lo que se conoce como Firmware UEFI de la plataforma en cuestión (no parece importar el chipset que tengamos en nuestra placa), permitiendo al atacante ejecutar código arbitrario sin que el SO se dé cuenta.

Esto permite que dicho atacante eleve sus privilegios en el sistema y pueda manipular incluso el micro código del procesador en cuestión, con todo lo que ello puede implicar. Por ello y ante la gravedad de la vulnerabilidad, AMD ha ofrecido un comunicado que reza así:

AMD ha conocido una serie de nuevas investigaciones relacionadas con una posible vulnerabilidad en la tecnología de software de la compañía que es suministrada a los fabricantes de placas base para su uso en su infraestructura de interfaz de firmware extensible unificada (UEFI) y planea completar la entrega de versiones actualizadas diseñadas para mitigar el problema para fines de junio de 2020.

El ataque que se describe en la investigación requiere acceso físico o acceso administrativo mediante privilegios de un sistema basado en portátiles AMD o procesadores embebidos. Si se adquiere este nivel de acceso, un atacante podría manipular potencialmente la Arquitectura de software encapsulada genérica (AGESA) de AMD para ejecutar código arbitrario sin ser detectado por el sistema operativo.

AMD cree que esto solo afecta a ciertos clientes y procesadores/APU integrados lanzados entre 2016 y 2019. AMD ha entregado la mayoría de las versiones actualizadas de AGESA a nuestros socios de placas base y planea entregar las versiones restantes para fines de junio de 2020. La compañía recomienda seguir las mejores prácticas de seguridad, manteniendo con ello los dispositivos actualizados con los últimos parches. Los usuarios finales que tengan preguntas sobre si su sistema se está ejecutando en estas últimas versiones deben revisar su placa base o ponerse en contacto con el fabricante del equipo / sistema original.

Agradecemos a Danny Odler por su investigación de seguridad en curso.

Es decir, el atacante necesita acceso físico o administrativo sobre el PC para poder lanzar el ataque y como acaba de ser revelada dicha vulnerabilidad SMM Callout, es posible que para ese entonces los fabricantes tengan disponible una BIOS para mitigar el problema.

En cualquier caso y tal y como dice AMD, lo mejor será actualizar la UEFI en cuanto tengamos oportunidad.