Cuidado con Intel: encuentran una grave vulnerabilidad en el DDIO que puede ser usada para robar tus datos

Una nueva vulnerabilidad golpea a Intel y sus procesadores, donde en este caso los problemas se centran en las plataformas de alto rendimiento Xeon y sus servidores. Debido a la gravedad de la vulnerabilidad, todos los racks de servidores a partir de 2012 dentro de las familias Intel Xeon E5, E7 y SP están afectados, ya que un atacante puede extraer la información directamente de la memoria caché del procesador.

Intel ve como una vulnerabilidad afecta a su tecnología DDIO

Malas noticias para Intel, donde una vez más se ve envuelto en la polémica que desata una vulnerabilidad en sus procesadores. Esta vez la falla se ha detectado en su tecnología DDIO (Data-Direct I / O) y afecta en exclusiva a las familias Intel Xeon E5, E7 y SP a partir del 2012.

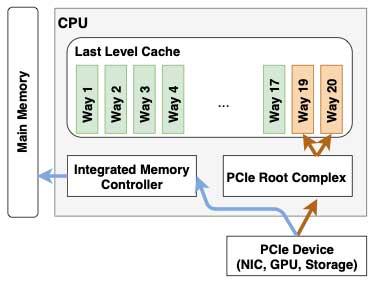

DDIO es una tecnología que mejora el rendimiento de dichos procesadores para servidores, ya que permite que ciertos periféricos (como tarjetas de red) lean o escriban desde/hacia la caché L3, mejorando con ello el rendimiento ya que no se tenía que pasar por la memoria RAM, ganando rendimiento con ello.

Aunque DDIO no reserva un tamaño específico de caché si está estáticamente limitada a una parte de ella para evitar llenar dicha memoria con datos que no corresponden y no son útiles.

La vulnerabilidad ha sido llamada NetCAT o Network Cache ATtack, nombre muy parecido a la utilidad que usan tanto hackers como administradores de sistemas (Netcat»).

La novedad que presenta NetCAT es que es el primer ataque de caché basado en la red para la L3 de un procesador mediante una máquina remota.

Es tal la vulnerabilidad que rompe la confidencialidad de una sesión SSH desde otra máquina, sin necesidad de ningún software malicioso en el cliente o servidor remoto, lo cual hace que el ataque sea tan peligroso como efectivo y sin llamar la atención en ningún momento.

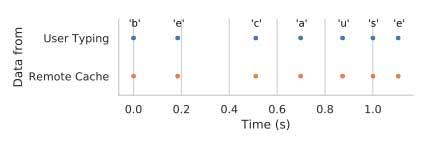

NetCAT es capaz de filtrar el «timming» de llegada de los paquetes

La vulnerabilidad es de tal calibre que permite al atacante leer el tiempo de llegada de los paquetes mediante lo que se conoce como «remote cache side channel«.

Esto permite que cada vez que se pulsa una tecla la víctima quede a merced del atacante, pudiendo leer cada registro debido a que cada tecla tiene un tiempo de asignación distinto.

Debido a que puede leer el tiempo de llegada de cada paquete, el atacante puede filtrar sin problema lo que se está escribiendo o simplemente trabajando en caché en ese momento.

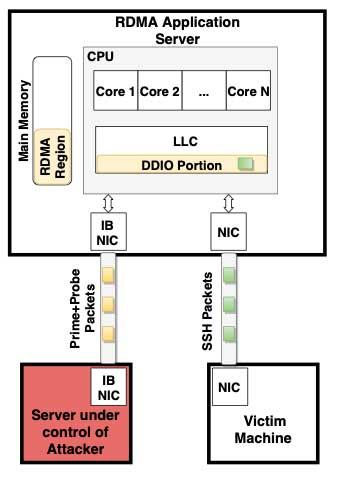

Para lograrlo, los Investigadores de ciberseguridad de la Vrije Universiteit Amsterdam y ETH Zurich utilizaron la tecnología Remote Direct Memory Access (RDMA), la cual permite que el exploit que insertan controle de forma quirúrgica la ubicación en la caché de los paquetes de red en el servidor de destino.

Así, el atacante puede espiar con éxito los periféricos remotos desde el lado del servidor, como las tarjetas de red, lo que le permite filtrar los datos de forma totalmente limpia.

Intel fue avisada el 23 de junio de este año y reconoció la vulnerabilidad, la cual ha sido denominada como CVE-2019-11184, siendo publicada a última hora del día de ayer.

La compañía recomendó a los usuarios/administradores de red que limiten el acceso directo desde redes no confiables cuando DDIO o RDMA están habilitadas, donde lo más seguro sería deshabilitar ambas tecnologías hasta que Intel lance un parche que corrija la vulnerabilidad.

AMD no se encuentra afectada por dicha vulnerabilidad ya que son tecnologías exclusivas de Intel para su Xeon, solo las familias de procesadores EP nombradas y a partir del 2012.