En un artículo publicado por el investigador independiente Damien Zammit en el día de ayer, se asegura que los procesadores x86 de Intel “esconden” en secreto un potente mecanismo de control que funciona de manera autónoma al procesador en sí, y que no solo está diseñado para ser inviolable, sino que además funciona aunque tengamos el ordenador apagado.

Parece terrorífico, pero tras leer el artículo he quedado, personalmente, convencido. Voy a hacer un resumen y tratar de explicarlo lo mejor que pueda, pero si domináis el inglés os recomiendo leer también el artículo original publicado ayer para tener todos los detalles de ésta investigación, una investigación de la que a buen seguro Intel tendrá que responder.

El Intel Management Engine: qué es y cómo funciona

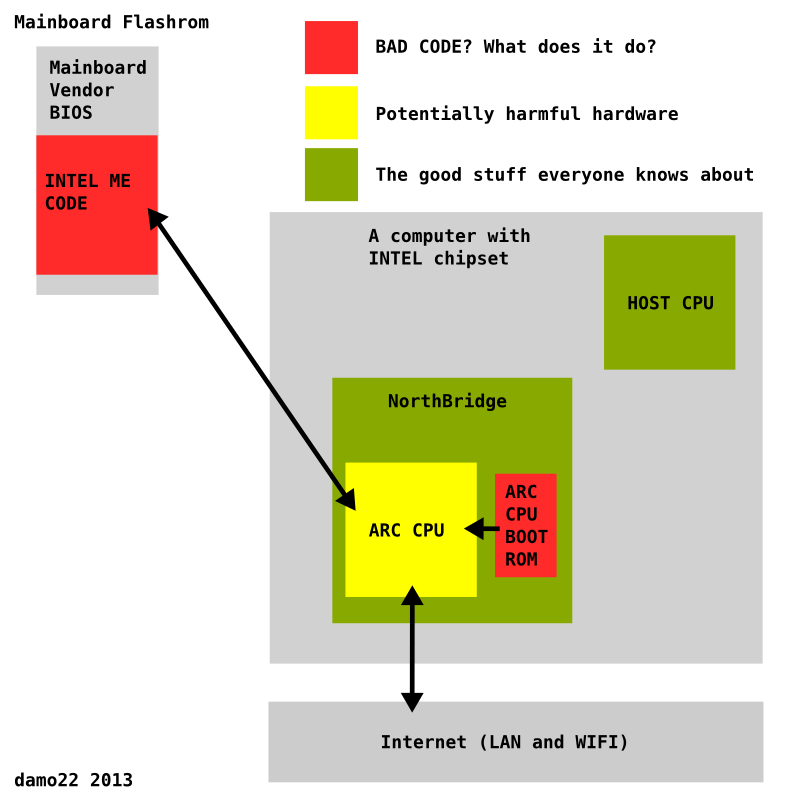

El Intel Management Engine (lo llamaremos “ME” durante éste artículo para abreviar) es un subsistema compuesto por un microprocesador especial ARC de 32 bit que está físicamente ubicado en el chipset de la placa (chipsets que fabrica Intel y que suministra a los fabricantes de placas). Éste ME es un pequeño ordenador en sí que funciona con su propio firmware, y se vende como un sistema para despliegues empresariales en masa.

Cuando compras un sistema Intel, con su placa base y su procesador, también estás comprando éste añadido, un microprocesador que controla la propia CPU principal. Es capaz de funcionar de manera independiente, lo que significa que incluso con el ordenador apagado o en modo S3 (suspensión) puede hacer su trabajo. De hecho, en el artículo aseguran que en algunos chipsets el firmware del ME utiliza un sistema llamado “Intel Active Management Technology” (AMT), totalmente transparente para el sistema operativo, lo que significa que puede hacer su trabajo independientemente de si tenemos Windows, Linux, OSX, e incluso FreeDOS u otros.

El propósito de AMT es el de proporcionar una manera a los administradores de sistemas de las empresas de administrar éstos equipos de manera remota. Para lograrlo, claro, el ME es capaz de acceder a cualquier región de la memoria del sistema sin tener que “consultar” al procesador, y cuenta con un pequeño servidor TCP/IP que enlaza a la tarjeta de red del equipo, lo que significa que puede “salir al exterior”. Además, aseguran en el artículo que es capaz de saltarse cualquier restricción de puertos o firewall que haya en la red, pues el objetivo es, repetimos, que un administrador de sistemas pueda acceder al equipo independientemente de su estado o localización.

Esto es una clara ventaja en un entorno empresarial, pero lo malo es que el ME y el AMT están incluidos en todos los procesadores de Intel desde los primeros Core 2 Duo, incluyendo los domésticos. Y claro, es una puerta abierta que puede tener serias consecuencias, y de hecho el ME de Intel está clasificado como “Ring -3” por los analistas de seguridad. Para que os hagáis una idea, en ésta clasificación de “anillos”, un nivel 3 afecta al usuario, un nivel 0 afectaría al kernel del sistema, mientras que el -1 afectaría al hypervisor, y el -2 directamente al procesador en modo SMM (System Management Mode). El nivel -3 es todavía más profundo. Si os interesa os animamos a leer el documento enlazado en éste párrafo.

Eso sí, para salvaguardar de alguna manera la privacidad de los datos, el firmware del ME se encarga de cifrarlo con un algoritmo RSA de 2048 bits, aunque algunos investigadores ya han sido capaces de explotar ésta vulnerabilidad y tomar el control de un sistema con procesador Intel “por las buenas” y a bajo nivel. Es, desde luego, un agujero de seguridad de proporciones gigantes.

Es un sistema inviolable

Además, por lo que comentan, el ME no puede desactivarse en procesadores a partir de la primera generación de Intel Core, es decir, los Nehalem que vinieron después de los primeros Intel Core 2 Series. Los sistemas Intel están diseñados para tener el ME, y de hecho si se intenta hacer algo con su firmware, el sistema no arrancará (por eso dijimos al principio que es inviolable).

Así pues, aseguran que no hay manera de desactivar el ME en los procesadores. Dicen que Intel mantiene la mayoría de detalles de éste sistema en absoluto secreto, y que no hay absolutamente ninguna manera de saber si la seguridad del ME se ha visto comprometida o si ha habido accesos no autorizados a los parámetros del procesador principal. De igual manera, no se puede saber si ha habido accesos a través de ese protocolo TCP/IP a nuestro sistema, y de si se nos ha infectado a través de éste medio. Hola, NSA.

Conclusión

En conclusión, Intel integra un sistema en todos sus procesadores modernos que funciona de manera independiente y que abre una puerta enorme a accesos externos, incluso con el equipo apagado. La compañía no ha publicado absolutamente nada sobre éste ME, y no hay más detalles que los que han logrado sacar los analistas de seguridad. Las cosas se ponen peor, por cierto, en los últimos sistemas de Intel que van en formato SoC, pues el chipset va integrado en el propio procesador.

Personalmente, me parece correcto tener un sistema como éste en un ámbito empresarial pues si se le dan las herramientas de software adecuadas a un administrador de sistemas para sacarle ventaja puede ser muy provechoso, pero es absolutamente terrible que Intel lo incorpore en todos sus procesadores de manera indiscriminada. De hecho, en el artículo se refieren a éste sistema ME como “Damagement Engine” (motor de daños), pues es sin lugar a dudas un potencial daño a nuestra seguridad y privacidad.

Esperamos que Intel se pronuncie al respecto. Y antes de que lo preguntéis, no hay indicios de que los procesadores AMD tengan un sistema similar.

Artículo completo publicado en Boingboing.net