¿Realmente hay pérdida de rendimiento con los nuevos parches para las CPUs de Intel?

Las vulnerabilidades vuelven a golpear a Intel como ya vimos ayer, pero al margen de la propia vulnerabilidad de sus CPUs, un apunte quedaba pendiente, ¿cuál es el coste en rendimiento de estas nuevas vulnerabilidades? Ya vimos con Meltdown y Spectre que el coste era ínfimo en el entorno de escritorio, siendo más acusado en servidores, pero ¿cómo afecta ahora MDS a sus procesadores?

Intel ya conocía la existencia de MDS antes de ser informada

Quizás lo más curioso de todo esto es que a raíz de Meltdown y Spectre Intel se ha tomado la seguridad mucho más en serio de lo que ya hacía en su momento. Estas vulnerabilidades del canal lateral de ejecución especulativa, como MDS ahora, han hecho temblar los cimientos del gigante azul, por lo que el equipo de STORM ha tenido un colapso de trabajo para intentar descubrir vulnerabilidades anexas a estas.

Parece ser que el duro trabajo en este ámbito dio sus frutos hace meses, ya que, según Intel, eran conscientes de MDS antes de ser avisados por investigadores externos, por lo que las contramedidas estaban ya en camino y desarrollo.

Tanto es así, que en el mismo día de su publicación oficial Microsoft ya tenía listo el parche para Windows (KB4494441), donde en concreto protege de las cuatro variantes MDS conocidas hasta el momento: (CVE-2019-11091, CVE-2018-12126, CVE-2018-12127, CVE-2018-12130).

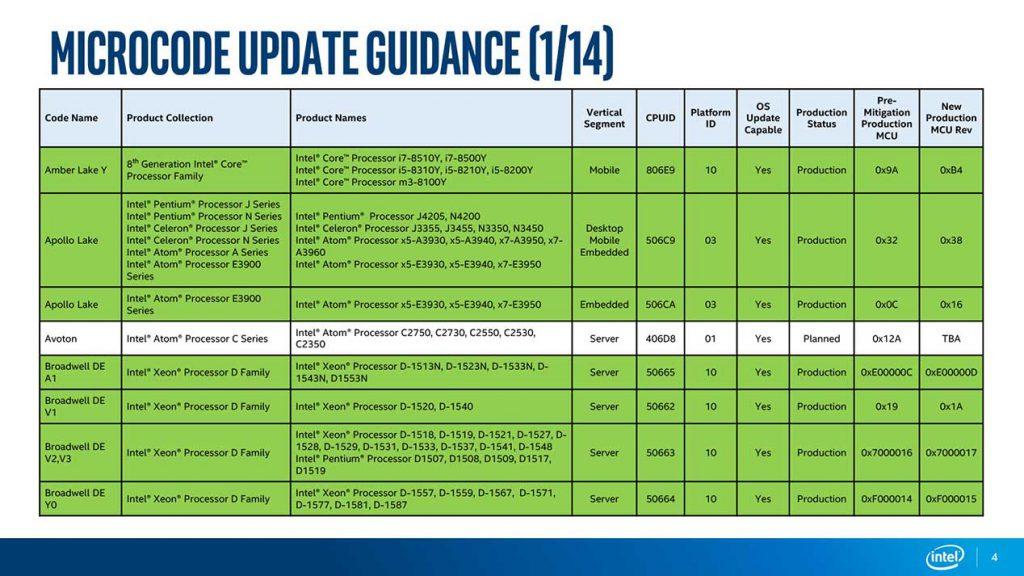

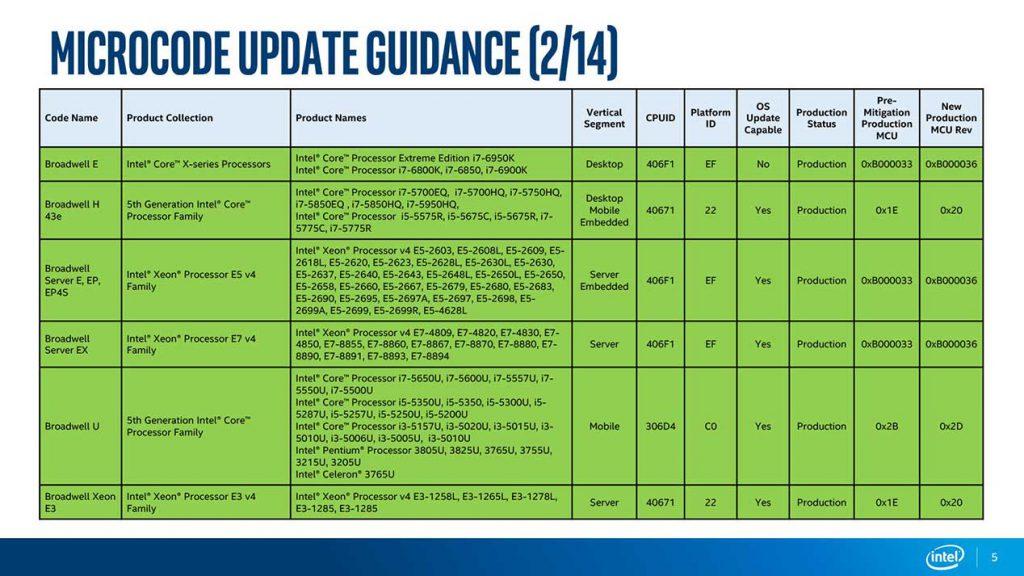

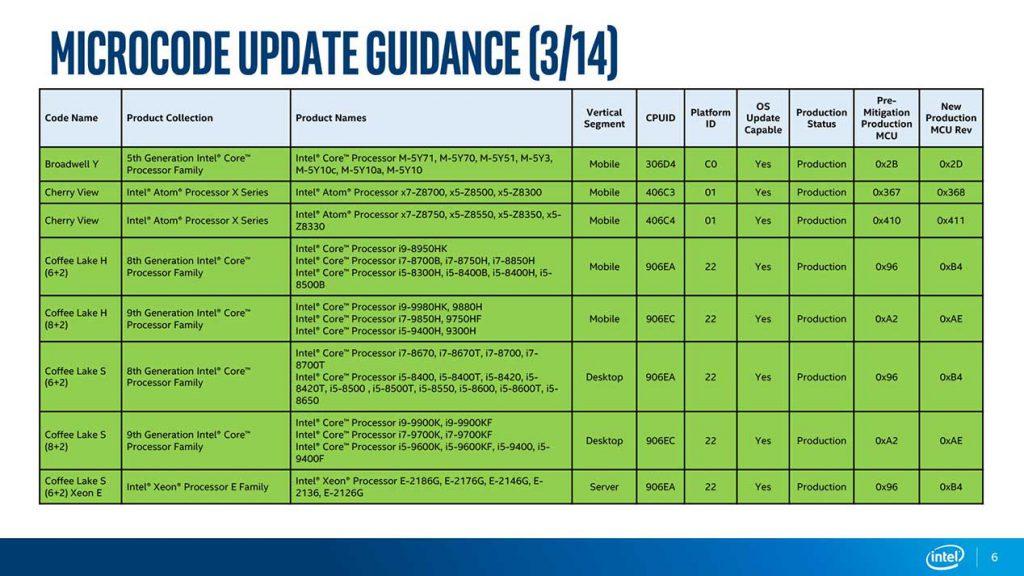

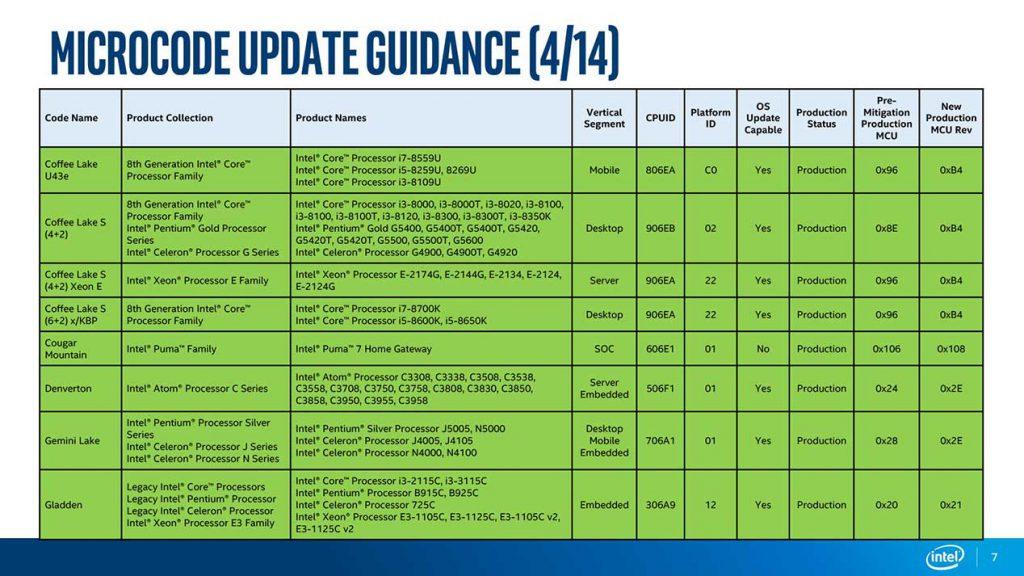

Además, Intel está lanzando activamente actualizaciones de microcódigo para parchear aún más estas vulnerabilidades. Desde luego que ambas empresas se han tomado la seguridad muy en serio y están colaborando activamente, pero ¿cómo afecta esto al rendimiento de cada procesador y bajo qué entornos?

Bajo impacto de rendimiento en la mayoría de casos

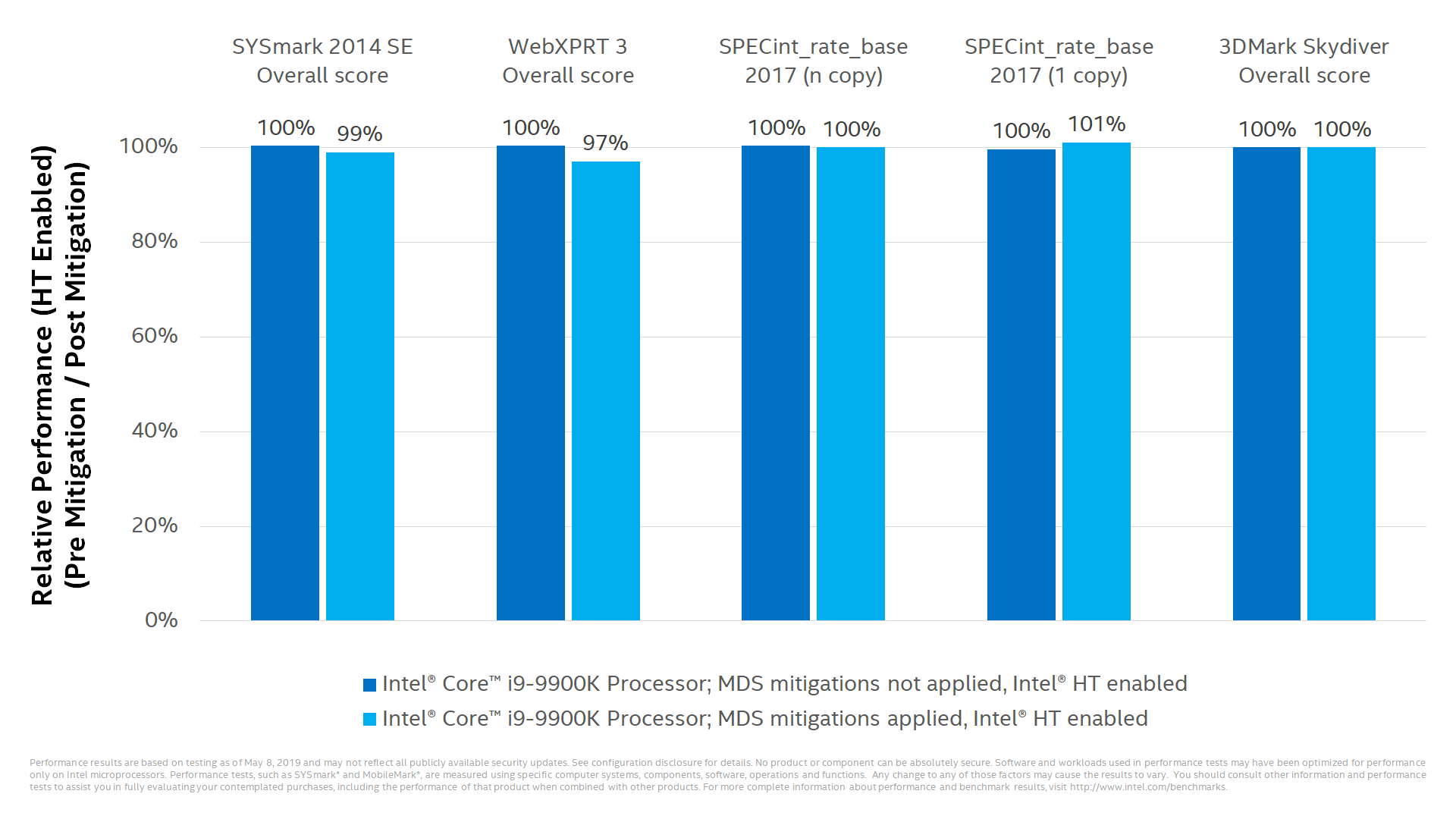

Algo poco común en Intel es el hecho de facilitar datos de rendimiento ante un problema de tamaña magnitud. Pero al parecer y para tranquilizar a sus clientes y usuarios, ha puesto a disposición de todos una serie de datos comparativos en distintos escenarios y con dos variantes posibles: mantener HT activado o desactivarlo.

Como ya sabemos, estas vulnerabilidades de ejecución especulativa están muy arraigadas a Hyper Threading, de manera que será interesante ver cómo afectan los parches a esta tecnología SMT.

En este caso, solo nos vamos a centrar en el apartado de clientes de PC, dejando a un lado los datos de servidor, donde se aprecian algunas caídas mayores de rendimiento en escenarios puntuales.

Como vemos, el procesador elegido ha sido un i9-9900K, donde es puesto a prueba con o sin mitigaciones en cinco entornos distintos. En el peor de los casos (WebXPRT 3) el rendimiento cae un 3%, mientras que en SPECint rate base aumenta un 1%. SYSmark pierde otro 1%, mientras que en el apartado gaming representado por 3DMark Sky Diver el rendimiento se mantiene.

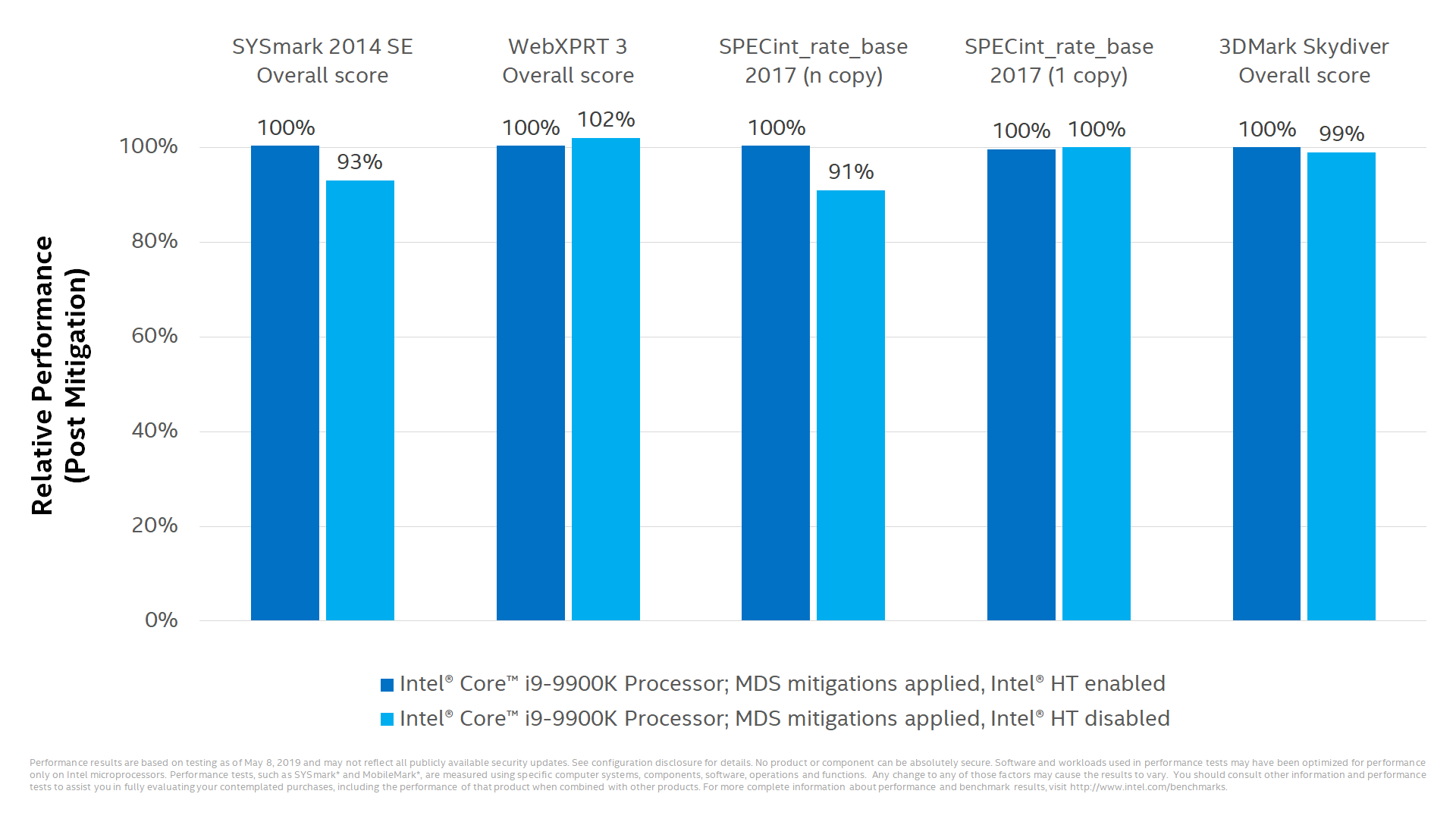

Para los usuarios que deshabiliten HT o directamente no dispongan de ella en sus procesadores, los datos de rendimiento son algo peores, ya que en SYSMmark el rendimiento cae un 7%, en SPECint un 9% y en 3DMark Sky Diver sólo un 1%.

En cambio, crece en WebXPRT 3 un 2%, algo curioso si tenemos en cuenta que es el test donde más baja si mantenemos el HT. Para nuestra tranquilidad, Intel afirma que es importante tener en cuenta que no hay informes de explotaciones en el mundo real de estas vulnerabilidades, así que habiéndose parcheado Windows podemos estar tranquilos. Si no lo estamos, siempre podemos comprobar si somos vulnerables a MDS.

Además, Intel ha hecho pública la lista de CPUs que recibirán actualización mediante microcódigo y que va desde la segunda generación de CPUs Core Sandy Bridge hasta la novena generación Coffee Lake, pasando por sus CPUs de bajo consumo y Xeon.

AMD confirma que sus procesadores no se ven afectados

Por su parte, AMD ha emitido un comunicado oficial con respecto a MDS, donde afirman que según sus análisis y discusiones con investigadores, creen que sus productos no son susceptibles a Fallout y RIDL. No han podido demostrar estos ataques a sus productos y al mismo tiempo desconocen si otros han sido capaces de vulnerar su seguridad por hardware, debido principalmente a las diferencias en la especulación en la microarquitectura AMD frente a Intel.