Cómo comprobar si tu equipo es vulnerable a los fallos de Intel: Meltdown y Spectre

Sin duda, la primera semana del año ha estado marcada por Meltdown y Spectre, dos vulnerabilidades (la primera de Intel y la segunda, además de Intel, de AMD y ARM) muy graves en los procesadores que permiten a cualquier aplicación o proceso acceder a los datos de otro y cuya solución, a nivel de software, implicará una considerable pérdida de rendimiento en el hardware de todos los usuarios.

Estos dos fallos de seguridad, especialmente el primero de ellos, Meltdown, afecta básicamente a cualquier procesador fabricado después de 1995, por lo que prácticamente cualquier usuario con un procesador Intel es vulnerable.

Dado que los primeros parches ya empiezan a circular por la red, y poco a poco los usuarios se van protegiendo de las vulnerabilidades (a pesar de la pérdida de rendimiento de sus CPU), en Windows podemos encontrar una herramienta muy sencilla que nos permite analizar nuestro sistema y mostrarnos si somos aún vulnerables o, con los parches, nos hemos protegido correctamente del fallo.

Comprueba fácilmente si aún estás afectado por Meltdown

Esta sencilla herramienta se ejecuta como un módulo de PowerShell. Para ello, lo primero que debemos hacer es abrir en nuestro sistema Windows «PowerShell» (por ejemplo, desde el buscador de Cortana) con permisos de administrador.

Una vez abierto PowerShell, debemos ejecutar una serie de comandos para descargar e instalar el módulo correspondiente en el sistema, confirmando, con la letra S, cuando el programa nos pregunte si realmente queremos agregar los módulos indicados:

- Install-Module SpeculationControl

- Import-Module SpeculationControl

En caso de que el Import Module nos de error, debemos habilitar el uso de scripts ejecutando el comando «Set-ExecutionPolicy RemoteSigned» y volviendo a ejecutar dicho módulo.

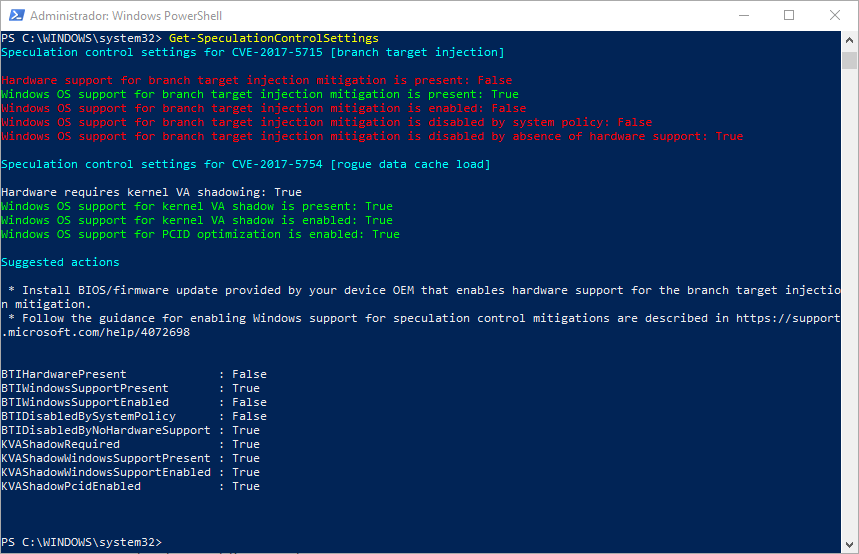

Una vez listo el SpeculationControl, solo nos queda ejecutar «Get-SpeculationControlSettings» para poder ver en PowerShell si nuestro sistema es vulnerable o no a Meltdown y Spectre.

Aunque los resultados pueden parecer un poco complicados de entender, en realidad no lo son. Todo lo que aparece en «verde» significa que estamos protegidos, mientras que lo que aparece en rojo es que aún no ha sido parcheado.

Si hemos instalado las actualizaciones de Windows 10 de ayer, podremos ver algunos elementos ya en verde (como en la imagen anterior), si no, todo debería aparecer en rojo.

Los parches para los fallos de Intel Meltdown y Spectre ya empiezan a llegar a los usuarios

Como ya os contamos ayer, Microsoft ha liberado sus parches de emergencia para Windows para protegernos de las vulnerabilidades Meltdown y Spectre de Intel. Poco a poco, otros desarrolladores también van anunciando y liberando sus correspondientes parches, como, por ejemplo, Google, en su navegador Chrome y su sistema Android, Mozilla, en Firefox, Apple, Linux, etc.

Según Intel, se espera que a finales de esta semana estas vulnerabilidades queden completamente solucionadas, aunque, la verdad, parece difícil que esto ocurra a tiempo. Por el momento, el fabricante de CPU sigue trabajando con las principales desarrolladoras con el fin de que estas puedan lanzar sus correspondientes parches lo antes posible.

Esperamos que con el paso del tiempo esto quede solo como un recuerdo amargo, aunque parece que aún va a dar mucho de qué hablar.