El desarrollo de Xbox One y PS4 por parte de AMD para darles vida mediante su SoC tiene una parte de vital importancia años después en lo que veremos pronto con los procesadores EPYC Rome. Y es que el énfasis que AMD puso para evitar la piratería en las consolas de Sony y Microsoft dio sus frutos más tarde en una característica de seguridad para sus procesadores de servidor.

AMD SEV o cómo cambiar la seguridad en la nube

Cuando AMD comenzó a hablar con Sony y Microsoft, ambas compañías se mostraron muy preocupadas por la seguridad de sus consolas, ya que las anteriores eran fácilmente pirateables hasta el punto de que podrías comprar HDD externos en según que tiendas con una cantidad de juegos descomunal y a un coste ridículo.

Por ello, AMD comenzó a trabajar en un sistema de aislamiento criptográfico exclusivo para ambas consolas, de manera que los desarrolladores se sintiesen seguros ante la piratería.

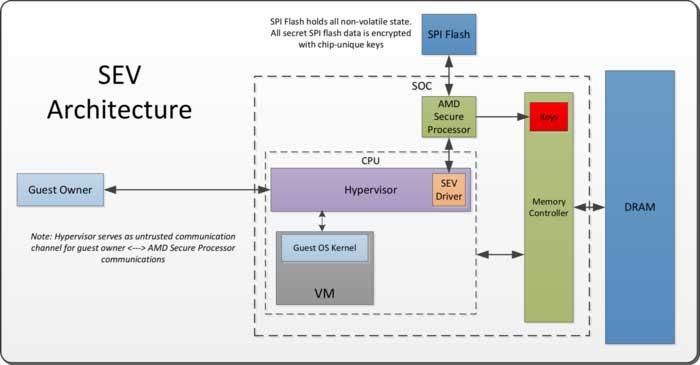

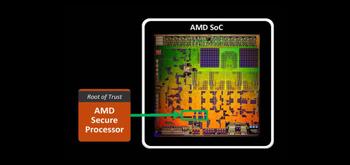

Dicho sistema se denominó internamente como SEV (Secure Encrypted Virtualization) y evidentemente fue lanzada en 2014 con dichas consolas, donde dio la casualidad de que a los pocos meses de lanzamiento Forrest Norrod se unió a AMD.

Al conocer el sistema SEV, Norrod vio potencial para ser incluido en máquinas virtuales y sistemas en la nube, ya que al mismo tiempo que los desarrolladores ya no tendrían que preocuparse de qué estarían haciendo los usuarios para intentar piratear las consolas, los desarrolladores no tendrían que confiar en los propietarios de los centros de datos para que no les robaran información.

La idea estaba encima de la mesa, Norrod pensaba que SEV se convertiría en algo imprescindible para las empresas y los centros de datos, pero era una apuesta que tendría que valorarse sobre el terreno, ya que los procesadores en ese momento no portaban una tecnología similar, aunque si parcialmente parecida.

La nueva versión de SEV cambiará la industria de los servidores y centros de datos

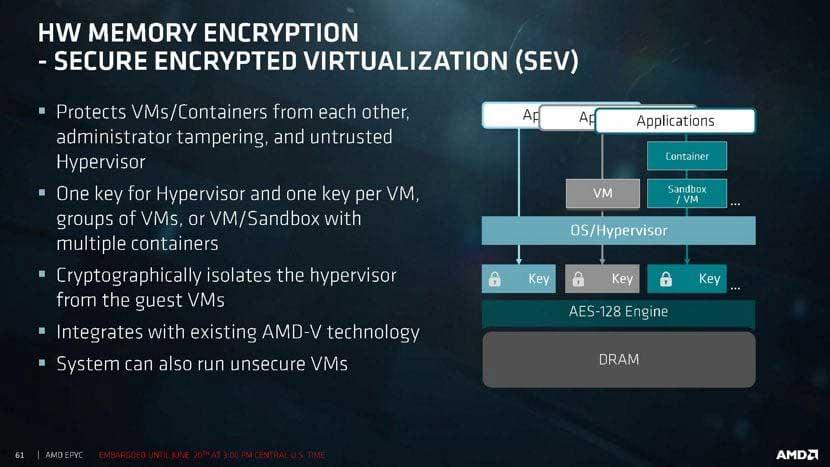

Aunque es cierto que Intel tiene SGX (Software Guard eXtensions) no deja de ser un cifrado de memoria y aislamiento basado en hardware que solo cifra parte de la información.

SEV en cambio permite la función de virtualización de toda la memoria acelerada por hardware mediante AES-128 y SME, donde al mismo tiempo los de Lisa Su permiten que los desarrolladores de software virtualizadas no necesiten cambios en el código.

Es decir, AMD cifra el código de ejecución completo de extremo a extremo, Intel solo una parte.

Esto tiene sus ventajas y desventajas, ya que al cifrar todo el código la superficie a atacar es mucho más amplia, por lo que hay que estar muy seguro de dicho cifrado.

Igualmente parece ser el camino correcto, ya que Intel está trabajando en algo similar llamado MKTME, solo que va con retraso y tardaremos bastante en verlo.

Entre tanto, EPYC Rome llegará con una SEV mejorada en todos los sentidos y capaz de generar 509 claves, donde además VMWare admitirá dicho cifrado en su próximo software de virtualización VSphere.

IBM con Red Hat también tendrá soporte y Microsoft con Windows está trabajando en ello, por lo que es posible que el soporte de SEV llegue a los escritorios de todo el mundo en no mucho tiempo, ya que la seguridad en base a la virtualización se está extendiendo.