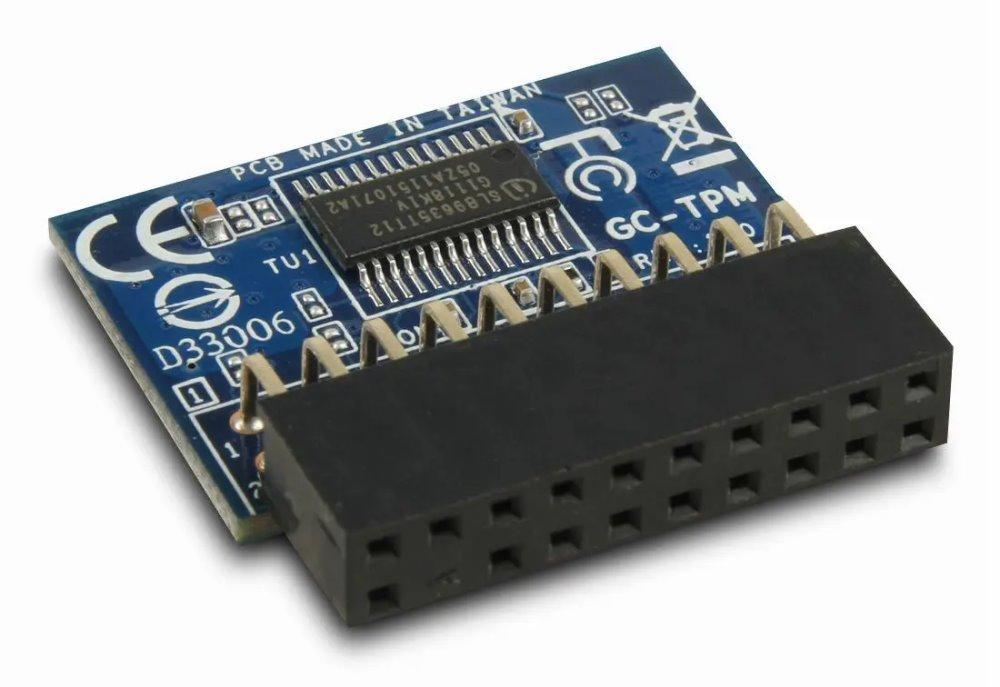

Uno de los requisitos que trae consigo Windows 11 para instalarse es tener en la placa base de nuestro ordenador es el llamado Trusted Platform Module, el cual es un chip que está pensado para guardar las contraseñas en un espacio seguro. Es decir, en un chip aparte que funciona como una especie de caja fuerte y no en la BIOS/UEFI del sistema. Pues bien, dos vulnerabilidades en el TPM referentes a la seguridad podrían poner en jaque tal sistema de protección.

Una de las cosas que desea más Microsoft es cambiar el modelo de negocio de Windows, de vender el sistema operativo a regalarlo, pero cobrar a través de una tienda regalías por las aplicaciones y por servicios. Esto va en contra en la forma de distribuir contenido en PC y una de las obsesiones de los de Redmond, y ya desde Windows XP, es la de intentar controlar el ecosistema. ¿Su ídea con el TPM? Tener una base de usuarios lo suficientemente grande como para forzar el TPM para seguridad en lo máximo posible. De esta manera podrán forzarlo en sus aplicaciones como Office, los juegos para PC y Xbox, etcétera.

El TPM tiene problemas de seguridad

Tradicionalmente, la estrategia de Microsoft ha sido clara, primero de todo vender el software a muy bajo precio hasta que la competencia no puede más y se ahoga económicamente. El único modelo de negocio que puede sobrevivir a estos es el del software libre, pero a cambio de ir a cuentagotas en cuanto a mejoras. El caso es que una vez los de Redmond tienen el monopolio o mercado dominante en algo empiezan la subida de precios. Sin embargo, la piratería rampante en el PC es un problema para ellos, de ahí requerir el TPM para seguridad con tal de bloquear dichas copias autorizadas.

Es decir, su táctica es la de copiar el modelo de las consolas para bloquear las copias no autorizadas. En todo caso están en su derecho para defender su modelo de negocio. Sin embargo, el TPM en seguridad no es del todo fiable, dado que se han descubierto dos problemas de seguridad y no son precisamente pequeños.

Los problemas reciben el nombre de CVE-2023-1017 y CVE-2023-1018, y son fallos que permiten al sistema escribir y leer información más allá de lo que estaría permitido. En realidad solo dos bytes, pero es suficiente como para ejecutar comandos maliciosos que permitan cosas como:el acceso a información protegida que supuestamente se encuentra solo disponible en este criptoprocesador, es decir, contraseñas personales, entre ellas las bancarías. Lo que convierte este problema de seguridad en un problema muy grave.

¿Se ha roto el Trusted Platform Module?

Hemos de partir del hecho de que no hablamos de un problema de software que se pueda solucionar fácilmente con un parche desde el momento en que es un problema de hardware. Lo peor de todo es que lo que ejecuta el módulo TPM tiene el grado de permisos más grande de todos en el sistema, por lo que no solo es indetectable por el resto de componentes, sino que cualquier fallo de seguridad que se explote no va a poder ser parado ni por el kernel del sistema operativo. Para una mayor referencia os recomendamos leer nuestro artículo sobre los anillos de ejecución negativos para poder comprender hasta donde llega el problema.