AMD admite las vulnerabilidades descubiertas en sus procesadores y lanzará un parche pronto

AMD acaba de confirmar que las vulnerabilidades descubiertas por la empresa de seguridad israelí CTS-Labs y que afectan a sus modernos procesadores con arquitectura Zen, Ryzen, Threadripper y EPYC, son reales. Han aprovechado para reafirmar su compromiso con la seguridad de sus clientes y afirman que tendrán un parche listo en tan solo unas semanas que llegará en forma de actualización de BIOS.

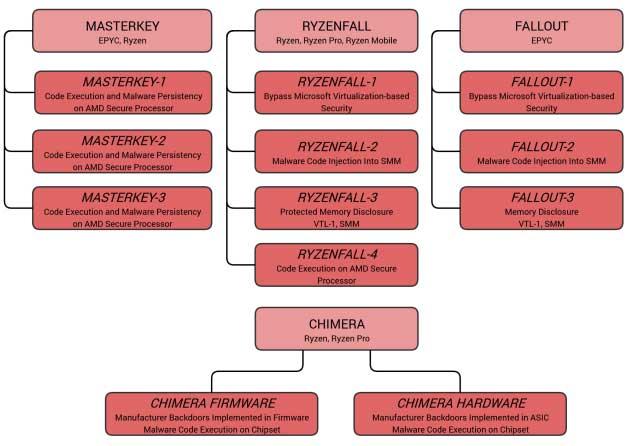

Desde el descubrimiento de las vulnerabilidades Ryzenfall, Fallout, Masterkey y Chimera, se han escrito ríos de tinta electrónica. No solo sobre éstas, sino también sobre la escasa profesionalidad de la empresa que las descubrió, que decidió darle tan solo 24 horas a AMD antes de publicar los problemas en lugar de los habituales 60 ó 90 días para intentar parchearlos, como si comprobar y solventar un problema de estas características fuera algo que se pudiera realizar en tan poco tiempo.

Nosotros, por nuestra parte, hemos optado por no comentar gran cosa sobre estas posibles (en su momento) vulnerabilidades, no al menos hasta que AMD confirmara que eran reales, cosa que acaban de efectuar. Sin embargo, AMD también ha confirmado algo que ya sabíamos desde hace algún tiempo: para poder explotar estos defectos, es necesario poseer derechos elevados de administrador de los equipos y hay que hacerlo de manera física, no remota como algunos se pensaban. En otras palabras, debes de estar físicamente en el equipo y tener usuario y contraseña de administrador.

Las vulnerabilidades se solucionarán con una simple actualización de la BIOS

Tras el análisis de las vulnerabilidades, AMD ha confirmado que tendrá lista una solución en tan solo unas semanas, que se distribuirá a los fabricantes de placas base para que sea implementada en la BIOS de estas. Esta afirmación llama bastante la atención dado que la compañía CTS-Labs afirmaba que, el motivo por el que no les habían dado más tiempo a AMD, era que se tardaría bastante tiempo en parchear estos problemas de manera efectiva.

El AMD PSP (Platform Security Processor) es un coprocesador ARM que reside dentro del propio die, llevando a cabo labores de seguridad del mismo modo que el Intel Management Engine o el Apple Secure Enclave. Como tal, es donde se centran la mayoría de las vulnerabilidades descubiertas por CTS-Labs, pero el acceso a él no es sencillo (aunque no imposible). El hecho es que, si estas vulnerabilidades se hubieran filtrado a posibles atacantes con malas intenciones, aun así debieran de haber tenido que invertir bastante recursos en cuanto a tiempo para poder fabricar herramientas con las que poder emplearlas, algo que está generalmente más allá de las posibilidades de los atacantes.

En resumidas cuentas: este problema siempre ha sido una tormenta en un vaso de agua.