Las gráficas de NVIDIA y AMD tienen una vulnerabilidad que permite robar contraseñas

Investigadores de la Universidad de Texas en Austin ha descubierto una vulnerabilidad que afecta a todas las tarjetas gráficas. Esta vulnerabilidad de canal lateral permite a una web maliciosa entregar información privada sin consentimiento del usuario. Según la investigación, esto afecta a todas las tarjetas gráficas del mercado, ya sean de Intel, AMD, NVIDIA, Apple, ARM o Qualcomm.

Existen muchos protocolos de seguridad para evitar el robo de información sensible del usuario. Uno de estos mecanismos es la política del mismo origen, que exige aislamiento total entre el dominio y el contenido.

Dicho mecanismo, entre otros, intenta evitar el robo de contraseñas para acceder a diferentes servicios. Entre los mecanismos usados está el enmascarar con puntos las contraseñas cuando las introducimos. Aunque, hay veces que se permite la previsualización de las mismas para asegurarnos que no cometemos errores.

Pueden obtener tu contraseña «gracias» a la tarjeta gráfica

Lo primero que debes saber es que, para explotar esta vulnerabilidad, se debe acceder a una web maliciosa. Dentro de estas webs lo que se hace es una reconstrucción de la representación de pixeles generados por la GPU. Al final, la contraseña la estamos escribiendo y es representada por este componente y es como se consigue el robo.

Tenemos que destacar que los investigadores han dicho que la vulnerabilidad GPU-zip (nombre que le han dado los investigadores) es grave, pero la amenaza es baja. Han destacado que los fabricantes de tarjetas gráficas deben lanzar parches de software y realizar ajustes por hardware.

Esta vulnerabilidad explota la compresión de datos en la GPU. Dicho mecanismo permite reducir la cantidad de datos almacenados y el tránsito de los mismos. Como la compresión depende de los datos, estos son una representación matemática que «dobla» el tamaño original.

Pese a este mecanismo, existe una relación de datos y se puede obtener nuevamente el parámetro inicial. Aun con la compresión, se puede obtener la información inicial.

Tenemos compresión de datos de la GPU que se mandan a la DRAM o las diferentes cachés el sistema. Al final, son los datos originales modificados para que ocupen menos. Pese a esta «manipulación» se pueden recuperar los bits de la información original.

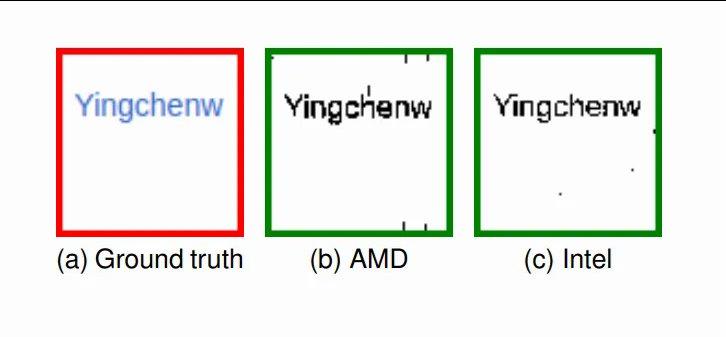

Las contraseñas, nombre de usuarios y otras informaciones valiosas se pueden reconstruir píxel a píxel mediante renderizado.

No es sencilla de explotar

GPU-zip requiere que una web maliciosa agregue un contenedor iFrame, un elemento HTML que permite incrustar contenido de webs externas. La página vinculada se debe configurar en iFrame para que no se deniegue esta incrustación. Además, se requiere que la GPU sea la responsable de renderizar el elemento iFrame, algo que pasa en el 99% de los casos.

Como parte positiva, hay diferentes implementaciones de las funciones iFrame según el navegador. Estas diferencias de implementación del funcionamiento hacen que en ciertos navegadores no se pueda explotar. Edge y Chrome, son vulnerables a GPU-zip; pero Safari y Firefox, no lo son. Según los investigadores, la vulnerabilidad no estaría en Chromium, el código fuente de los navegadores Edge y Chrome.

Según los investigadores, el problemaestá en que los fabricantes de GPU incluyen algoritmos de compresión de datos basados en este componente para mejorar el renderizado. El problema es que estos algoritmos son propietarios y no hay documentación disponible, siendo un problema.

Los investigadores destacan que avisaron en marzo de 2023 a los fabricantes de GPU y también a Google. Dentro del documento se destaca que:

Los proveedores de GPU se negaron en gran medida a actuar; uno dijo que el canal lateral estaba fuera de su modelo de amenaza, otro que era responsabilidad del software mitigar. En agosto de 2023, Apple y Google todavía estaban decidiendo si mitigar y cómo hacerlo