Como todos sabemos, en informática no hay nada que sea 100% seguro. Ningún hardware, y muchos menos ningún software es completamente seguro, ya que puede incluir todo tipo de vulnerabilidades y algunas pueden estar disponibles desde la fase inicial de diseño. Este tipo de vulnerabilidades, denominadas Zero-Day, son las más peligrosas que no se puede saber cuándo han sido explotadas por los amigos de lo ajeno.

Intel y AMD, de la mano de Microsoft a través de Windows, ofrecen diferentes capas de seguridad para evitar que los amigos de lo ajeno puedan acceder la información que se almacena en los equipos, protegiendo todas las fases, desde en encendido hasta el apagado, pasando por las fases de transmisión de datos. Cuando detecta algún problema, bloquean el acceso.

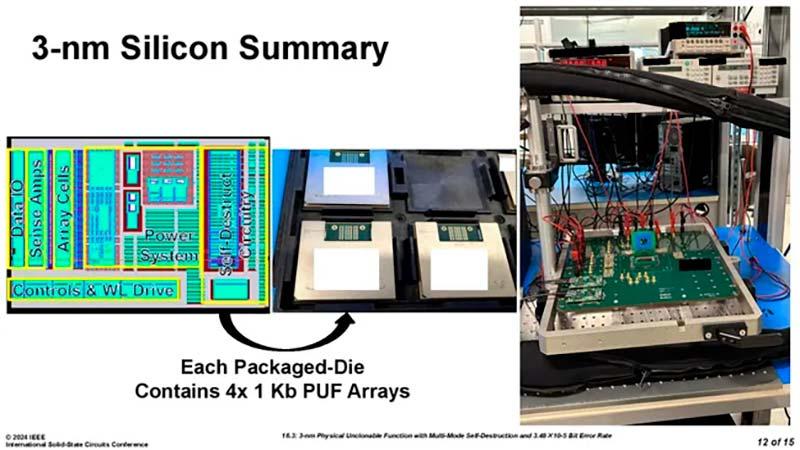

Sin embargo, no es el único método, aunque si el más eficaz especialmente en las empresas. La semana pasada se celebró la Conferencia Internacional de Circuitos de Estado Solido (ISSCC por sus siglas en inglés) el que se presentó un procesador diseñado por la Universidad de Vermont, que se destruye automáticamente cuando detecta que se ha comprometido la seguridad del equipo que gestiona y evitar que se pueda robar la información.

Procesadores que se destruyen al detectar accesos no autorizados

De esta forma, evita que los datos puedan ser manipulados y/o pirateados dependiendo del entorno donde se implemente, algo especialmente útil cuando se trata de proteger la propiedad intelectual.

Para llevar a cabo este proyecto, la Universidad de Vermont ha contado con la colaboración de Marvell Technology, un veterano fabricante de semiconductores. El equipo de trabajo de esta universidad ha sido dirigido por Eric Hunt-Schroeder, que, además, es empleado de Marvell Technology.

La idea de este proyecto surgió a raíz de una publicación en la que se afirmaba que era posible clonar funciones físicas no clonales (PUF por sus siglas en inglés) basadas en SRAM utilizando un simple microscopio electrónico.

Cómo funciona

Este procesador funciona a través de funciones físicas no clonables (PUF) una solución para generar y almacenar claves de forma barata y sencilla. Este se encarga de crear huellas dactilares únicas para cada procesador. Las funciones físicas no clonables se dividen en dos tipos, tipos que se han implementado en este chip para ofrecer dos formas de autodestrucción diferente.

La primera forma de destrucción de este chip es a través electromigración, un proceso en el que la electricidad cambia de posición los átomos de su lugar, provocando circuitos abiertos y generando vacío. El segundo método de autodestrucción que implementa este chip somete a los transistores que funcionan con menos de 1V a 2,5V. De esta forma, se crea un efecto de envejecimiento denominado ruptura dieléctrica que provocan una serie de cortocircuitos que acaban por freír el procesador.

En esta misma conferencia donde se presentó este chip configurado para que se destruya, también se presentaron otros sistemas de seguridad enfocados para evitar ataques informáticos, como un método para ocultar emisiones electromagnéticas de los procesadores cuando están funcionamiento, emisiones que, con los conocimientos adecuados se pueden descifrar y robar información importante.