La seguridad está en boca de todos en los últimos años, hasta el punto de que hay divisiones de decenas de personas en cada empresa que crea hardware para intentar paliar vulnerabilidades antes de que salgan al mercado. Pero hecha la ley hecha la trampa y al final por un método u otro se encuentra la manera de insertar malware en los PC y servidores. La última tiene que ver con los SSD y una forma muy inteligente de conseguir vulnerar la seguridad de hardware y sistemas operativos, pero corregirla tendrá un coste.

¿Cómo se puede lograr introducir un malware en un SSD si el SO y los antivirus lo tienen siempre vigilado por ser el método de almacenamiento estándar junto con los HDD? Una gran pregunta que requiere una respuesta todavía más inteligente y que hará que mentalmente aplaudas… Y te preocupes.

El sobreaprovisionamiento, una característica ahora letal

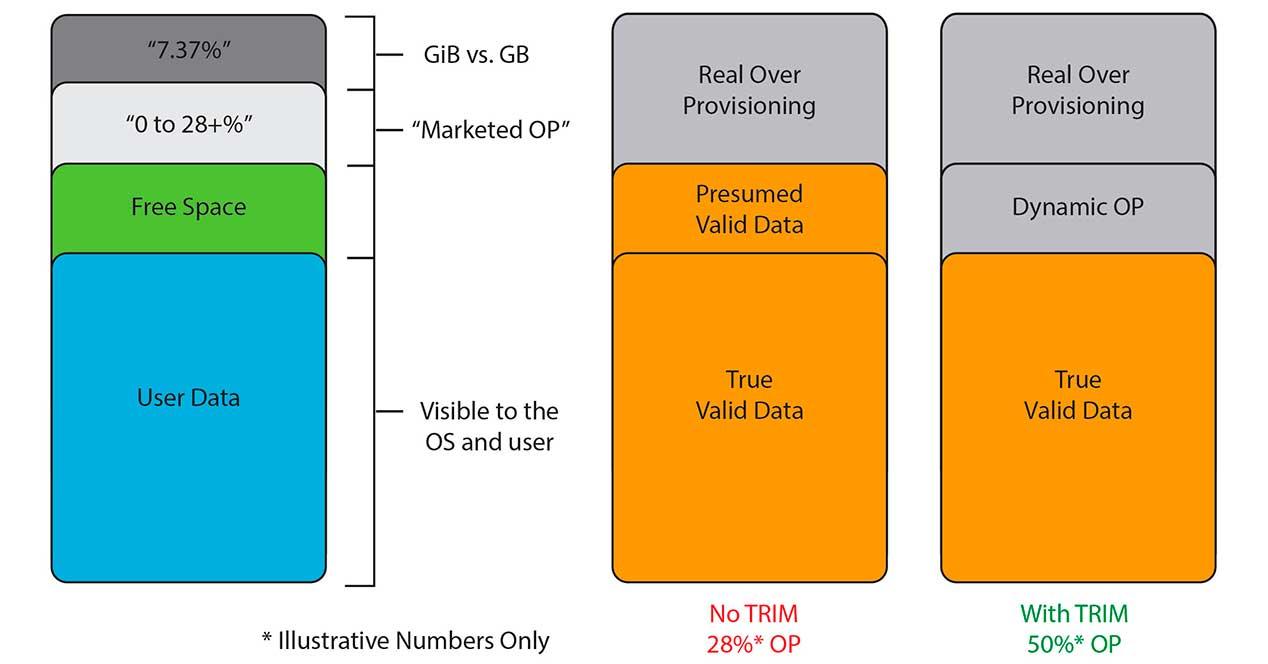

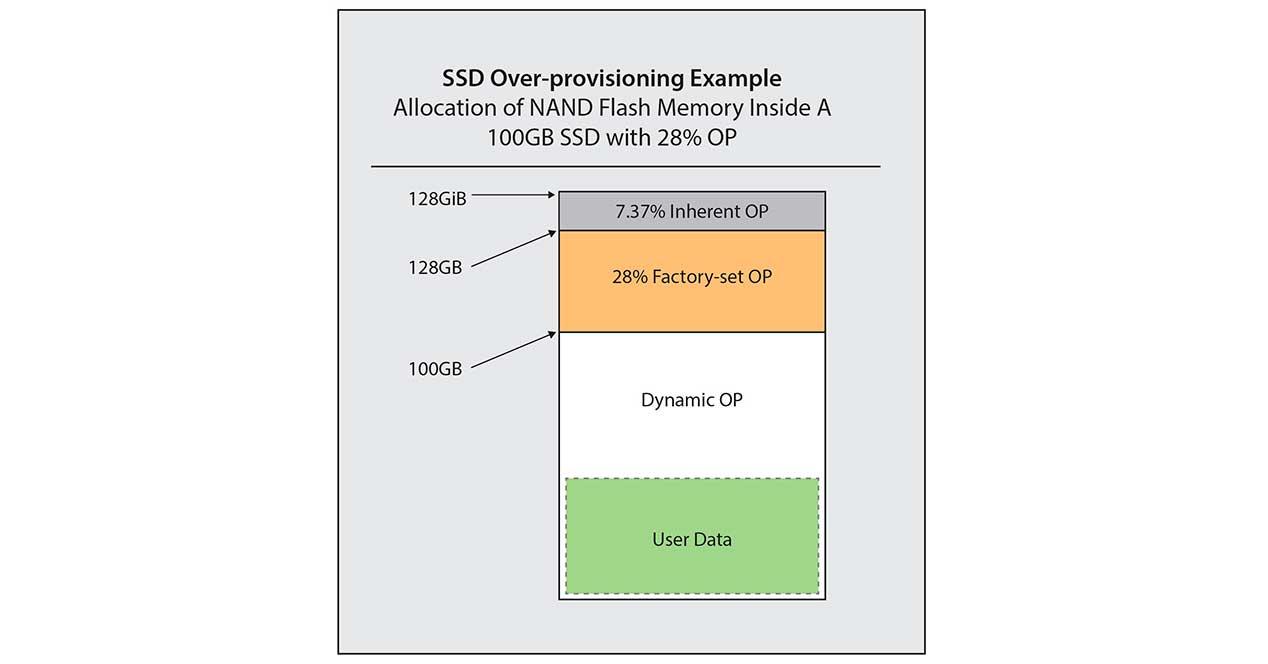

La respuesta es mediante el aprovisionamiento de cualquier SSD actual y pasado. Esta técnica es simplemente un espacio reservado en el dispositivo que mejora la vida útil del mismo así como el rendimiento que ofrece en momentos puntuales. Este espacio o capacidad reservada logra que la degradación y la tasa de transferencia se mantenga como el primer día usando las celdas reservadas como sustitutivas de las que entran en fallo o están deterioradas, sustituyéndolas y ocupando su lugar, manteniendo la capacidad en GB y como decimos la vida útil y el rendimiento.

Este espacio reservado está oculto para el sistema operativo, porque es la propia controladora del SSD la que dictamina todo lo arriba descrito, por lo que el SO no puede gestionar nada. Solo mediante el software propietario de la marca esto se puede observar y modificar en tamaño, pero poco más.

¿Cuál es el problema? Pues que como el SO no tiene acceso los antivirus tampoco pueden ver dicho espacio físico, así que introducir ahí un malware no solamente es un logro, sino que es indetectable cuando se ejecuta.

Dos vulnerabilidades en SSD, ¿cómo logran hacerlo?

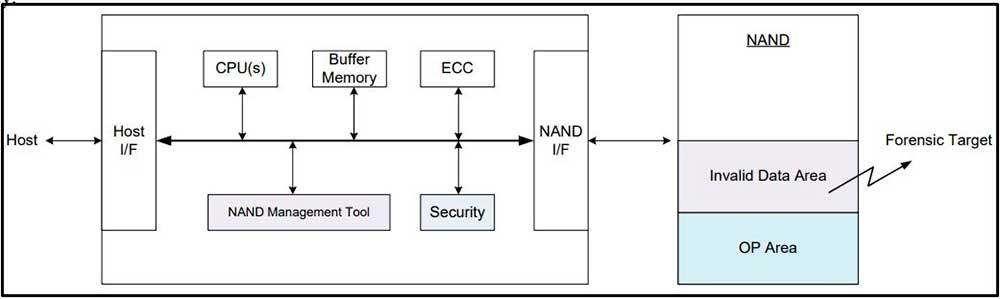

No se ha explicado cómo vulnerar la seguridad de la controladora y el software adjunto, suponemos que por motivos de seguridad, ya que el estudio lo han llevado investigadores coreanos de la universidad de Corea en Seúl, pero sí han mostrado cómo pueden atacar desde el OP (Over Provisioning).

El primer ataque se haría con los datos no válidos y descartados del SO, o simplemente borrados, porque esos datos quedan en OP para luego ser eliminados definitivamente y así no mermar la capacidad o rendimiento del SSD. El problema llegaría hasta tal punto de que el malware podría modificar el espacio asignado para el OP y así conseguir más datos confidenciales.

Por si no lo sabías, un SSD no borra los datos físicamente hablando hasta que la controladora no lo considera necesario o se fuerza el borrado manualmente desde un software concreto, lo cual no todo el mundo sabe hacer y en el primer caso los datos se quedan un tiempo en el SSD, lo que le da tiempo al malware a actuar.

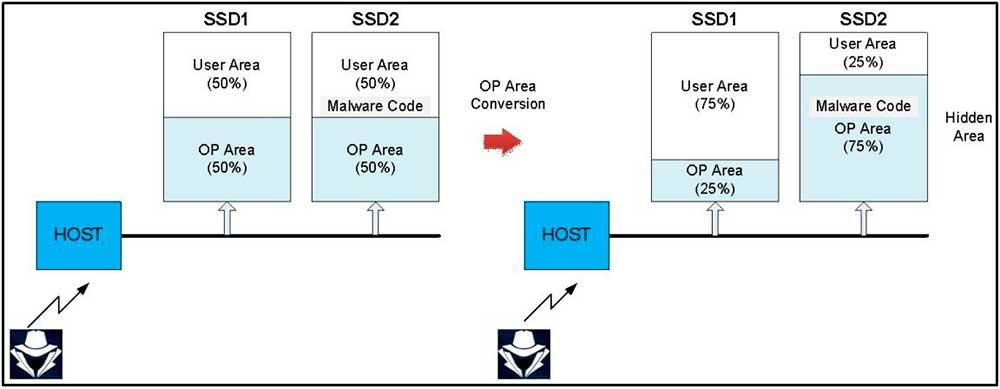

El segundo método va relacionado con dos o más SSD, que pueden estar en RAID o no, donde para no levantar sospechas el malware podría modificar la capacidad de uno de los dos dispositivos para aumentar el tamaño y captar la mayor cantidad de datos.

Normalmente el reparto entre los SSD y los OP es del 50-50, pero el malware puede variarlos por ejemplo al 25% en el primero y al 75% en el segundo. El sistema operativo no verá ningún cambio, puesto que supuestamente el reparto seguiría igual y equitativo, pero no es cierto.

La solución no gustará

Para que esto no se lleve a cabo los investigadores sugieren implementar un algoritmo en la controladora y firmware de los SSD que haga un pseudo borrado del OP y que elimine definitivamente esos datos que ahí se integran sin que afecte al rendimiento del dispositivo.

Además de esto se requeriría un sistema de monitoreo que nos avise sobre la modificación del OP en uno o varios SSD en tiempo real, donde además se pide que las herramientas de los fabricantes para variar los OP sean mucho más seguras o más restrictivas para con el usuario.

Ahora queda saber si los fabricantes van a parchear sus dispositivos SSD, tanto internos como externos, puesto que saliendo esto a la luz es más que probable que viésemos los primeros ataques reales en no mucho tiempo.

La contrapartida, lógicamente, es que realizar pseudo borrados implica reducir la vida útil del SSD por el desgaste que ello va a implicar, puesto que sería una tarea logística programada cada poco tiempo. A mayor número de borrados habrá mayor degradación de las celdas al cambiar sus estados y sus voltajes, por lo que queda en el aire cómo van a equilibrar algo tan complicado para que apenas tengamos reducción de la vida útil.